Vi siete mai domandati come funziona un antivirus?

Viviamo in un’era in cui la tecnologia è diventata una parte imprescindibile della nostra vita quotidiana. Dall’invio di una semplice email alla gestione delle nostre finanze personali, passando per la condivisione di foto e documenti, la nostra dipendenza dai dispositivi digitali è cresciuta esponenzialmente. Tuttavia, questa crescente digitalizzazione non è esente da rischi. Il panorama delle minacce informatiche è in continua evoluzione, con cybercriminali sempre più abili nel trovare nuovi modi per accedere ai nostri dati sensibili.

In questo contesto, proteggere i nostri dispositivi e le nostre informazioni non è più un’opzione, ma una necessità. Qui entra in gioco il software antivirus, uno strumento fondamentale nella difesa contro virus, malware e altre minacce informatiche. Ma come funziona realmente un antivirus? Come riesce a identificare, isolare e neutralizzare i pericoli prima che questi possano causare danni?

In questo articolo esploreremo in dettaglio il mondo degli antivirus: cosa sono, come lavorano, e perché sono essenziali per mantenere i nostri dispositivi al sicuro. Partiremo dalle basi, spiegando il funzionamento di un antivirus, fino ad arrivare alle tecnologie più avanzate che permettono di contrastare le minacce più recenti. Con un linguaggio semplice ma approfondito, faremo chiarezza su questo tema cruciale per chiunque utilizzi un computer, uno smartphone o qualsiasi altro dispositivo connesso a internet.

1. Introduzione

La sicurezza informatica non deve essere vista come un argomento complesso e riservato agli esperti. Comprenderne i principi fondamentali è il primo passo per diventare utenti consapevoli e proattivi. Scopriamo insieme come un software antivirus può diventare il nostro alleato più fidato nella protezione della nostra vita digitale.

2. Cos’è un Antivirus

Un antivirus è un software progettato per rilevare, prevenire e rimuovere programmi dannosi, comunemente noti come malware, dai dispositivi informatici. Questo strumento rappresenta la prima linea di difesa contro una vasta gamma di minacce, tra cui virus, worm, ransomware e spyware. Il suo obiettivo principale è garantire che i dati personali, le risorse di sistema e le attività online degli utenti rimangano protetti da attacchi informatici.

2.1 Definizione di Software Antivirus

In termini semplici, un antivirus è un guardiano digitale. Funziona come un sistema di sorveglianza che monitora costantemente il comportamento del dispositivo e dei file al suo interno. Quando rileva un’attività sospetta o un file potenzialmente dannoso, interviene per bloccare la minaccia e impedire che si diffonda. Gli antivirus non si limitano a reagire agli attacchi, ma lavorano anche in modo proattivo, cercando segnali di pericolo in tempo reale.

I software antivirus moderni sono dotati di funzionalità avanzate che vanno oltre la semplice individuazione di virus. Grazie a tecnologie come il machine learning e l’intelligenza artificiale, riescono a identificare anche minacce nuove o sconosciute, che potrebbero sfuggire ai metodi tradizionali di rilevamento.

2.2 Differenza tra Antivirus e Altri Software di Sicurezza

Spesso, il termine “antivirus” viene confuso con altri strumenti di sicurezza informatica, come firewall, antispyware o sistemi di rilevamento delle intrusioni (IDS). Sebbene tutti questi strumenti siano progettati per proteggere i dispositivi, hanno scopi e modalità di funzionamento differenti:

- Antivirus: Focalizzato sull’identificazione e rimozione di malware. È una protezione attiva contro software dannosi che cercano di infettare il sistema.

- Firewall: Agisce come una barriera tra il dispositivo e la rete, controllando il traffico in entrata e in uscita per bloccare connessioni non autorizzate o sospette.

- Antispyware: Progettato specificamente per rilevare e rimuovere software che raccolgono informazioni personali senza il consenso dell’utente.

- Sistemi di rilevamento delle intrusioni (IDS): Monitorano il traffico di rete per individuare attività anomale o tentativi di accesso non autorizzati.

Un antivirus, quindi, si distingue per il suo approccio diretto contro le minacce software e per la sua capacità di agire sia in modo reattivo che preventivo. Tuttavia, per una protezione completa, è importante utilizzarlo in combinazione con altri strumenti di sicurezza.

2.3 Come un Antivirus si Inserisce nella Vita Digitale

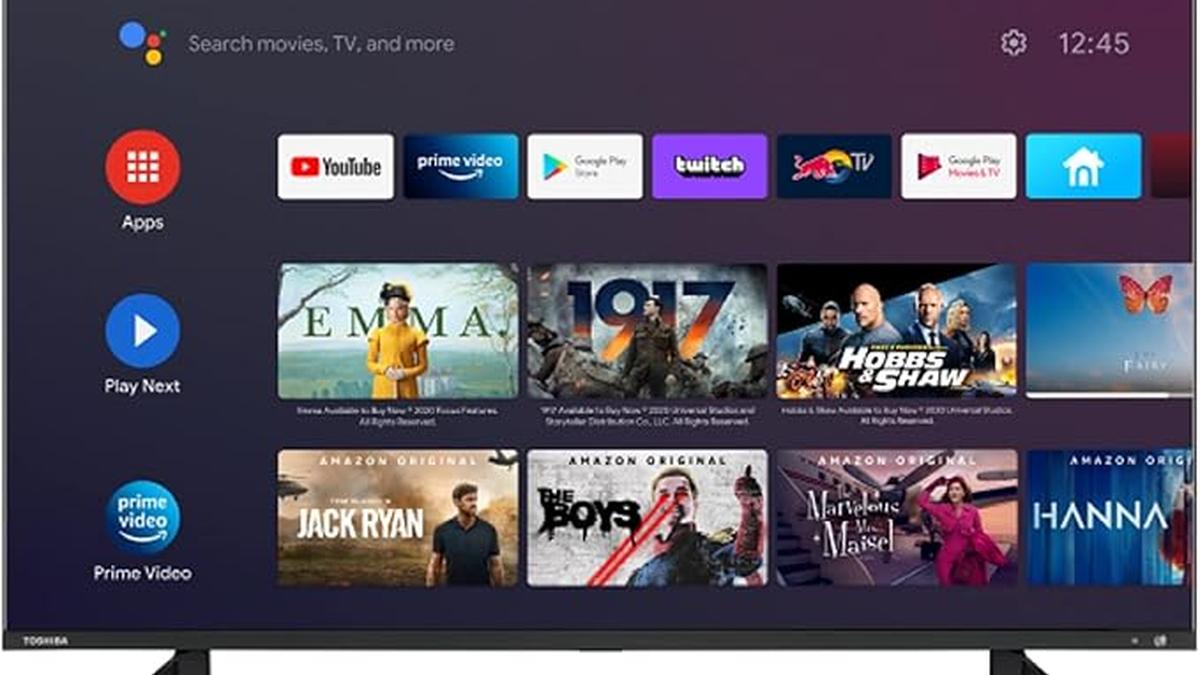

Nell’ecosistema odierno, in cui i dispositivi personali sono spesso interconnessi, gli antivirus hanno assunto un ruolo ancora più significativo. Proteggere un solo dispositivo non è sufficiente, poiché un malware potrebbe facilmente propagarsi a smartphone, tablet o altri sistemi connessi alla stessa rete.

I moderni antivirus offrono soluzioni che coprono più dispositivi contemporaneamente, garantendo una protezione uniforme. Ad esempio, molti di essi includono estensioni per browser per bloccare siti web dannosi o tentativi di phishing, oppure applicazioni mobili per proteggere gli smartphone da app pericolose o attacchi tramite messaggi.

In definitiva, l’antivirus rappresenta un elemento chiave nella strategia di sicurezza informatica di ogni utente. Non è un lusso, ma una necessità per chiunque voglia navigare online o utilizzare dispositivi digitali in modo sicuro e consapevole.

3. Tipologie di Malware

Per comprendere a fondo l’importanza di un antivirus e il suo funzionamento, è essenziale esplorare le diverse tipologie di malware contro cui è progettato per proteggerci. Il termine “malware” deriva dall’unione delle parole “malicious” (malevolo) e “software” (programma) e include una vasta gamma di programmi progettati per danneggiare, disturbare o ottenere accesso non autorizzato a sistemi informatici.

Di seguito, analizziamo le principali tipologie di malware che rappresentano una minaccia per gli utenti.

3.1 Virus Informatici

Un virus informatico è il tipo più noto di malware. Si tratta di un programma che, una volta eseguito, si replica inserendosi in altri file o programmi del sistema. Proprio come un virus biologico, necessita di un “ospite” per propagarsi.

- Come funziona: Un virus si attiva quando il file infetto viene eseguito. Può danneggiare i file, rallentare il sistema o addirittura causare il crash dell’intero dispositivo.

- Esempi pratici: Virus macro che infettano documenti di Word o Excel, o virus boot che attaccano il settore di avvio di un sistema operativo.

3.2 Worm

I worm sono simili ai virus, ma con una differenza fondamentale: non necessitano di un file “ospite” per replicarsi. Possono diffondersi autonomamente attraverso reti e dispositivi connessi.

- Come funziona: Si propagano sfruttando vulnerabilità di rete o di sistema, replicandosi in modo automatico e spesso causando un sovraccarico delle risorse del sistema o della rete.

- Esempi pratici: Il worm “ILOVEYOU” è un famoso esempio storico che si diffuse via email, causando danni ingenti a livello globale.

Per saperne di più c’è una pagina di wikipedia in cui lo spiega abbastanza bene.

3.3 Trojan Horse

Conosciuti anche come “Trojan”, questi malware si mascherano da software legittimi per ingannare l’utente e ottenere accesso al sistema.

- Come funziona: Una volta installati, i Trojan creano una backdoor che consente ai cybercriminali di accedere al dispositivo infetto. Possono essere usati per rubare dati, spiare l’utente o installare altri tipi di malware.

- Esempi pratici: Software pirata o allegati apparentemente innocui ricevuti via email che nascondono un Trojan.

3.4 Ransomware

Il ransomware è una delle minacce più temute negli ultimi anni. Questo tipo di malware blocca l’accesso ai file del dispositivo infetto, cifrandoli, e richiede un riscatto (ransom) per ripristinare l’accesso.

- Come funziona: Il ransomware si diffonde spesso tramite email di phishing o siti web infetti. Una volta attivato, cifra i file e visualizza un messaggio che richiede un pagamento, generalmente in criptovaluta, per sbloccarli.

- Esempi pratici: L’attacco WannaCry del 2017 ha colpito migliaia di organizzazioni in tutto il mondo.

3.5 Spyware

Lo spyware è progettato per spiare l’utente senza il suo consenso, raccogliendo informazioni personali come password, dati bancari o cronologia di navigazione.

- Come funziona: Può essere installato tramite software apparentemente legittimi o sfruttando vulnerabilità del sistema. Una volta in esecuzione, monitora e invia dati al cybercriminale.

- Esempi pratici: Keylogger che registrano tutto ciò che l’utente digita sulla tastiera.

3.6 Adware

L’adware, pur essendo meno dannoso rispetto ad altri tipi di malware, è comunque una minaccia per la privacy e l’esperienza utente. Questo tipo di software mostra annunci pubblicitari indesiderati, spesso in modo aggressivo.

- Come funziona: Si installa sul sistema senza autorizzazione o come parte di un pacchetto software. Può monitorare le attività online per mostrare annunci mirati.

- Esempi pratici: Barre degli strumenti o pop-up invadenti che compaiono durante la navigazione.

3.7 Rootkit

I rootkit sono programmi avanzati progettati per ottenere il controllo amministrativo di un dispositivo e nascondersi al rilevamento.

- Come funziona: Possono essere installati tramite vulnerabilità di sistema o allegati dannosi. Una volta attivi, consentono al cybercriminale di manipolare il sistema senza essere rilevato.

- Esempi pratici: Rootkit usati per nascondere spyware o Trojan.

3.8 Bot e Botnet

Un bot è un software dannoso che trasforma un dispositivo infetto in uno “zombie” controllato a distanza. Una botnet è una rete di dispositivi infetti, utilizzati per eseguire attacchi coordinati, come il Distributed Denial of Service (DDoS).

- Come funziona: Una volta infettato, il dispositivo esegue comandi inviati dal controllore della botnet.

- Esempi pratici: Botnet utilizzate per inviare spam o per attacchi informatici su larga scala.

Importanza del Riconoscimento delle Minacce

Conoscere queste tipologie di malware è fondamentale per capire come un antivirus può proteggerci. Ogni categoria di malware rappresenta una sfida unica, e i moderni antivirus sono progettati per affrontare queste minacce in modo versatile, utilizzando tecniche come il rilevamento basato su firme, l’analisi comportamentale e le tecnologie avanzate come l’intelligenza artificiale.

Un antivirus efficace è quindi una difesa essenziale contro un panorama di minacce sempre più complesso e variegato.

4. Come funziona un Antivirus

Per proteggere un sistema da malware e altre minacce, un antivirus utilizza una combinazione di metodi di rilevamento, tecniche di prevenzione e interventi automatici. Comprendere come lavora un antivirus aiuta a capire la sua importanza nel garantire la sicurezza informatica e a sfruttarne al meglio le potenzialità.

4.1 Rilevamento Basato su Firme

Il rilevamento basato su firme è una delle tecniche più tradizionali e consolidate utilizzate dagli antivirus.

- Come funziona: Ogni malware conosciuto ha una “firma digitale”, un modello unico derivato dal suo codice o comportamento. Gli antivirus mantengono un database aggiornato di queste firme, che confrontano con i file presenti sul sistema.

- Vantaggi: È rapido ed efficace nel rilevare malware già noti.

- Limiti: Non è utile contro minacce sconosciute o malware nuovi, che non hanno ancora una firma registrata nel database.

4.2 Rilevamento Euristico

Il rilevamento euristico è stato sviluppato per superare le limitazioni del rilevamento basato su firme.

- Come funziona: Analizza i file alla ricerca di comportamenti sospetti o caratteristiche tipiche dei malware, anche se il file non corrisponde a una firma conosciuta.

- Esempio pratico: Un file che tenta di accedere a numerosi file di sistema o di crittografare i dati potrebbe essere considerato sospetto, anche se non è ancora stato classificato come malware.

- Vantaggi: È efficace contro minacce nuove o varianti di malware già esistenti.

- Limiti: Può generare falsi positivi, classificando come pericolosi file che in realtà sono innocui.

4.3 Monitoraggio in Tempo Reale

Il monitoraggio in tempo reale è una funzione essenziale che consente all’antivirus di sorvegliare costantemente le attività del sistema.

- Come funziona: L’antivirus controlla i file e le applicazioni mentre vengono aperti o eseguiti, analizzandoli in tempo reale per rilevare eventuali minacce.

- Vantaggi: Fornisce una protezione immediata, impedendo al malware di agire prima che possa causare danni.

- Impatto sulle prestazioni: Questa funzionalità può richiedere risorse di sistema significative, ma i moderni antivirus sono ottimizzati per ridurre al minimo il rallentamento.

4.4 Analisi Comportamentale

L’analisi comportamentale è una tecnica avanzata che si concentra sul comportamento dei programmi anziché sul loro codice.

- Come funziona: L’antivirus osserva come un programma interagisce con il sistema. Se un programma tenta, ad esempio, di accedere a file sensibili, modificare impostazioni di sicurezza o comunicare con server sospetti, potrebbe essere classificato come malware.

- Vantaggi: È particolarmente utile contro attacchi zero-day, ovvero minacce nuove che sfruttano vulnerabilità appena scoperte.

- Limiti: Potrebbe richiedere più tempo per identificare la minaccia rispetto ad altri metodi, poiché si basa su azioni effettive e non su caratteristiche predefinite.

4.5 Altre Funzionalità Avanzate

Molti antivirus moderni includono funzionalità supplementari per rafforzare la sicurezza:

- Sandboxing: Consente di eseguire file o programmi sospetti in un ambiente isolato, evitando che possano danneggiare il sistema principale.

- Protezione da phishing: Rileva e blocca siti web progettati per rubare dati personali, come password o numeri di carte di credito.

- Rilevamento basato su cloud: Alcuni antivirus inviano i dati relativi ai file sospetti a server remoti per un’analisi più approfondita, sfruttando le capacità del cloud.

4.6 Il Processo di Intervento dell’Antivirus

Quando un antivirus rileva una potenziale minaccia, segue un processo ben definito:

- Rilevamento: Il file viene analizzato e classificato come sospetto o pericoloso.

- Isolamento: Se considerato una minaccia, il file viene spostato in quarantena, una zona sicura in cui non può interagire con il sistema.

- Eliminazione o Ripristino: L’utente può scegliere se eliminare definitivamente il file o, in caso di falsi positivi, ripristinarlo.

Vantaggi del Funzionamento Combinato

Gli antivirus moderni utilizzano una combinazione di queste tecniche per offrire una protezione completa. Ad esempio, un antivirus potrebbe rilevare un malware noto attraverso il database delle firme, bloccare una minaccia nuova con l’euristica e monitorare comportamenti sospetti in tempo reale per fermare eventuali attività pericolose.

Questo approccio multistrato garantisce una maggiore efficacia nella protezione contro un panorama di minacce in costante evoluzione.

5. Tecnologie Avanzate Utilizzate dagli Antivirus Moderni

Nel panorama in continua evoluzione delle minacce informatiche, gli antivirus moderni si affidano a tecnologie avanzate per rimanere efficaci contro le nuove sfide. Queste tecnologie integrano metodi tradizionali come il rilevamento basato su firme con strumenti innovativi che sfruttano il potere dell’intelligenza artificiale, del cloud computing e di altre risorse all’avanguardia.

5.1 Intelligenza Artificiale (AI) e Machine Learning

L’intelligenza artificiale e il machine learning sono tra le tecnologie più rivoluzionarie integrate nei software antivirus moderni.

- Come funziona:

Gli algoritmi di machine learning analizzano enormi quantità di dati relativi a malware, comportamenti di programmi e modelli di attacco. Questi sistemi imparano a riconoscere nuove minacce sulla base di caratteristiche comuni a malware esistenti.

- Vantaggi:

- Rilevamento proattivo di minacce sconosciute o zero-day.

- Capacità di adattarsi rapidamente a nuovi tipi di attacchi.

- Esempio pratico: Un antivirus con AI potrebbe rilevare un ransomware sconosciuto osservando tentativi improvvisi di crittografare una grande quantità di file.

5.2 Analisi Basata su Cloud

Il cloud computing ha trasformato il modo in cui gli antivirus analizzano e identificano le minacce.

- Come funziona:

Alcuni antivirus inviano file o dati sospetti a server remoti per un’analisi approfondita. Grazie alla potenza di calcolo del cloud, è possibile eseguire analisi più complesse e confrontare i file con database di malware globali aggiornati in tempo reale.

- Vantaggi:

- Rilevamento rapido e preciso senza gravare sulle risorse del dispositivo locale.

- Accesso immediato a informazioni su minacce globali.

- Esempio pratico: Un file sospetto viene caricato nel cloud, dove viene analizzato e confrontato con milioni di esempi di malware in pochi secondi.

5.3 Sandboxing

La tecnologia di sandboxing è progettata per testare i file sospetti in un ambiente virtuale isolato.

- Come funziona:

L’antivirus esegue il file in un ambiente simulato per osservare il suo comportamento senza rischi per il sistema reale. Se il file mostra segni di attività dannosa, viene bloccato prima che possa infettare il dispositivo.

- Vantaggi:

- Sicurezza aggiuntiva contro minacce sconosciute.

- Permette di analizzare i malware senza compromettere il sistema.

- Esempio pratico: Un file scaricato da una fonte non affidabile viene eseguito nella sandbox per verificare se cerca di accedere a file di sistema o stabilire connessioni sospette.

5.4 Protezione Avanzata contro il Phishing

Il phishing è una delle minacce più comuni e insidiose, in cui i cybercriminali cercano di sottrarre informazioni sensibili ingannando l’utente.

- Come funziona:

Gli antivirus moderni utilizzano tecniche avanzate per analizzare i link e il contenuto delle email. Identificano caratteristiche tipiche delle truffe, come URL sospetti, errori grammaticali o richieste di dati personali.

- Vantaggi:

- Protezione in tempo reale durante la navigazione o l’apertura di email.

- Riconoscimento di siti fraudolenti prima che l’utente possa interagirvi.

- Esempio pratico: Un’email che simula una banca viene bloccata dall’antivirus perché il dominio non corrisponde a quello ufficiale dell’istituto.

5.5 Rilevamento delle Minacce Multi-Piattaforma

Con l’aumento dell’interconnessione tra dispositivi, gli antivirus si sono adattati per offrire protezione su piattaforme diverse, come PC, smartphone e tablet.

- Come funziona:

Molti antivirus utilizzano un approccio unificato che permette di proteggere tutti i dispositivi di un utente con un’unica licenza. Le minacce rilevate su un dispositivo possono essere segnalate anche agli altri.

- Vantaggi:

- Protezione coordinata su tutti i dispositivi.

- Maggiore sicurezza contro malware che si propagano attraverso reti locali.

5.6 Analisi Comportamentale Avanzata

Gli antivirus moderni hanno affinato le tecniche di analisi comportamentale per rilevare modelli di attività sospette.

- Come funziona:

Oltre a monitorare i singoli programmi, l’antivirus analizza il comportamento complessivo del sistema per identificare anomalie che potrebbero indicare un’infezione.

- Vantaggi:

- Protezione efficace contro minacce complesse e attacchi sofisticati.

- Capacità di rilevare attività insolite, come l’improvviso aumento del consumo di risorse o connessioni non autorizzate a server remoti.

5.7 Prevenzione degli Attacchi Zero-Day

Gli attacchi zero-day sfruttano vulnerabilità sconosciute nei software, rendendo difficile il loro rilevamento con metodi tradizionali.

- Come funziona:

Gli antivirus moderni utilizzano una combinazione di AI, analisi comportamentale e sandboxing per individuare comportamenti sospetti tipici di queste minacce.

- Vantaggi:

- Maggiore protezione contro le minacce più recenti e sofisticate.

- Riduzione del tempo necessario per sviluppare patch o aggiornamenti di sicurezza.

5.8 Tecnologie di Ripristino e Recupero Dati

In caso di infezione da malware, alcune soluzioni antivirus includono strumenti per il recupero dei dati e il ripristino del sistema.

- Come funziona:

Creano copie di backup automatiche o snapshot del sistema che possono essere ripristinate dopo un attacco. Alcuni antivirus includono anche strumenti di decrittazione specifici per ransomware.

- Vantaggi:

- Riduzione dei danni causati da attacchi.

- Possibilità di ripristinare file crittografati o compromessi.

Un Futuro Sempre Più Intelligente

L’evoluzione delle tecnologie utilizzate dagli antivirus riflette la complessità crescente delle minacce informatiche. Combinando metodi tradizionali con strumenti avanzati, i software antivirus moderni offrono una protezione multistrato, capace di adattarsi ai nuovi rischi e di garantire una sicurezza sempre più completa per gli utenti.

6. Vantaggi e Limiti degli Antivirus

Gli antivirus rappresentano uno dei pilastri fondamentali della sicurezza informatica, ma come ogni tecnologia, hanno sia vantaggi significativi che limiti intrinseci. Per utilizzare al meglio un antivirus e comprenderne le reali capacità, è importante valutare i benefici che offre e i confini entro cui opera.

6.1 Vantaggi degli Antivirus

Gli antivirus moderni offrono una vasta gamma di funzionalità progettate per proteggere gli utenti dalle minacce informatiche. Tra i principali vantaggi troviamo:

Protezione in Tempo Reale

Un antivirus monitora costantemente il sistema e i file per rilevare e bloccare le minacce non appena emergono.

- Vantaggi pratici: Interrompe immediatamente le azioni dannose, prevenendo potenziali danni.

- Esempio: Un allegato email infetto viene bloccato prima che possa essere aperto.

Rilevamento di Malware Conosciuti e Sconosciuti

Grazie a tecniche avanzate come l’analisi comportamentale e il machine learning, gli antivirus sono in grado di individuare sia i malware già noti che quelli nuovi.

- Vantaggi pratici: Protezione contro una vasta gamma di minacce, dalle più comuni alle più sofisticate.

- Esempio: Un antivirus identifica una variante di ransomware non ancora catalogata utilizzando algoritmi di apprendimento automatico.

Prevenzione di Attacchi Zero-Day

Gli attacchi zero-day sfruttano vulnerabilità sconosciute. Gli antivirus moderni utilizzano tecnologie avanzate per rilevarli e mitigarli prima che causino danni significativi.

- Vantaggi pratici: Maggiore sicurezza contro minacce altamente sofisticate e imprevedibili.

Protezione Multi-Piattaforma

Con la crescente diversificazione dei dispositivi utilizzati dagli utenti, molti antivirus offrono protezione su più piattaforme, inclusi computer, smartphone e tablet.

- Vantaggi pratici: Sicurezza omogenea su tutti i dispositivi, evitando vulnerabilità tra sistemi interconnessi.

Funzionalità Aggiuntive

Gli antivirus moderni includono strumenti supplementari che migliorano la sicurezza generale, come:

- Protezione da phishing: Blocca siti web fraudolenti.

- Gestione delle password: Aiuta a creare e archiviare credenziali sicure.

- Controllo genitori: Protegge i minori durante la navigazione online.

6.2 Limiti degli Antivirus

Nonostante i loro punti di forza, gli antivirus non sono una soluzione perfetta e hanno alcune limitazioni che è importante considerare:

Dipendenza dal Rilevamento Predefinito

I metodi tradizionali, come il rilevamento basato su firme, dipendono dall’aggiornamento regolare dei database.

- Limite: Se un malware non è presente nel database, potrebbe non essere rilevato immediatamente.

- Impatto: Minore efficacia contro minacce appena emerse.

Falsi Positivi e Negativi

Gli antivirus possono occasionalmente classificare file legittimi come minacce (falsi positivi) o ignorare file pericolosi (falsi negativi).

- Limite: Gli utenti potrebbero perdere tempo a gestire avvisi errati o, peggio, subire danni se una minaccia reale non viene rilevata.

Impatto sulle Prestazioni del Sistema

Alcuni antivirus possono consumare risorse significative, soprattutto durante scansioni approfondite o analisi in tempo reale.

- Limite: Rallentamenti o riduzioni delle prestazioni, specialmente su dispositivi meno potenti.

- Soluzioni: Gli utenti possono ottimizzare le impostazioni per ridurre l’impatto sulle prestazioni.

Impossibilità di Protezione al 100%

Nessun antivirus può garantire una protezione assoluta contro tutte le minacce. I cybercriminali sviluppano continuamente nuove tecniche per eludere i sistemi di sicurezza.

- Limite: Necessità di integrare l’antivirus con altre pratiche di sicurezza, come aggiornamenti regolari del software e backup frequenti.

Dipendenza dall’Uso Consapevole dell’Utente

Un antivirus, per quanto efficace, non può proteggere da comportamenti negligenti degli utenti, come cliccare su link sospetti o scaricare file da fonti non affidabili.

- Limite: L’utente rimane il primo responsabile della sicurezza del sistema.

- Soluzione: Educare gli utenti sulle migliori pratiche di sicurezza informatica.

6.3 Equilibrio tra Vantaggi e Limiti

Gli antivirus non devono essere visti come l’unica barriera contro i pericoli informatici, ma come uno strumento fondamentale in una strategia di sicurezza più ampia.

- Approccio consigliato:

- Aggiornare regolarmente il software e il sistema operativo per correggere vulnerabilità.

- Utilizzare una soluzione antivirus affidabile e aggiornata.

- Educare gli utenti sui rischi informatici e sulle migliori pratiche di sicurezza.

Un antivirus, combinato con altre misure di sicurezza e un uso responsabile della tecnologia, può ridurre significativamente il rischio di attacchi informatici, proteggendo dati e dispositivi in modo efficace.

7. Come Scegliere l’Antivirus Giusto

La scelta di un antivirus non è una decisione da prendere alla leggera, considerando la vastità delle minacce informatiche e la varietà di soluzioni disponibili sul mercato. Trovare il software giusto dipende dalle esigenze specifiche dell’utente, dal tipo di dispositivo utilizzato e dal livello di protezione desiderato. Ecco una guida dettagliata per aiutarti a prendere una decisione informata.

7.1 Identificare le Proprie Esigenze

Prima di scegliere un antivirus, è fondamentale valutare il proprio contesto e le proprie necessità. Alcuni fattori da considerare includono:

- Tipo di dispositivo:

- Un PC desktop, un laptop, uno smartphone o un tablet potrebbero avere requisiti di protezione differenti.

- Ad esempio, per un dispositivo Android è importante un antivirus con protezione contro le app pericolose, mentre su un PC è cruciale la protezione da ransomware.

- Uso personale o aziendale:

- Un utente privato potrebbe aver bisogno di una protezione di base, mentre un’azienda necessiterà di una soluzione completa con gestione centralizzata.

- Livello di competenza tecnica:

- Un utente esperto potrebbe preferire un antivirus con molte opzioni di configurazione avanzate, mentre un principiante potrebbe apprezzare un’interfaccia semplice e automatizzata.

7.2 Caratteristiche da Valutare

Un antivirus di qualità deve offrire una serie di funzionalità che garantiscano una protezione completa. Ecco le principali caratteristiche da considerare:

Protezione Multistrato

La capacità di rilevare e bloccare una vasta gamma di minacce è essenziale. L’antivirus deve includere:

- Rilevamento basato su firme.

- Analisi comportamentale.

- Protezione in tempo reale.

Aggiornamenti Regolari

Un antivirus deve aggiornare frequentemente il suo database delle firme e il software stesso per rimanere efficace contro le minacce più recenti.

Facilità d’Uso

L’interfaccia utente deve essere intuitiva, con notifiche e suggerimenti chiari. Questo è particolarmente importante per utenti meno esperti.

Impatto sulle Prestazioni del Sistema

Un buon antivirus deve offrire una protezione completa senza rallentare significativamente il dispositivo. Molti software includono modalità ottimizzate per ridurre l’impatto sulle prestazioni.

Funzionalità Extra

Oltre alla protezione base, molte soluzioni offrono strumenti aggiuntivi, come:

- Protezione contro il phishing.

- VPN integrata per una navigazione sicura.

- Gestione delle password.

- Controllo genitori.

- Backup automatici.

Compatibilità Multi-Piattaforma

Se utilizzi più dispositivi, cerca un antivirus che supporti sistemi operativi diversi, come Windows, macOS, Android e iOS.

7.3 Confrontare le Soluzioni Disponibili

Un passo fondamentale è confrontare le varie opzioni sul mercato. Esistono diverse modalità per farlo:

Recensioni e Test Indipendenti

Siti come AV-Comparatives, AV-Test e SE Labs forniscono recensioni e classifiche basate su test approfonditi delle prestazioni, dell’efficacia e dell’impatto sul sistema degli antivirus.

Versioni di Prova

Molti fornitori offrono versioni di prova gratuite. Usarle ti consente di testare il software e verificare se soddisfa le tue esigenze.

Prezzo e Licenze

Valuta i costi e il modello di licenza:

- Soluzioni gratuite: Spesso offrono protezione di base, ma con funzionalità limitate.

- Soluzioni a pagamento: Includono una gamma più ampia di strumenti e servizi di supporto.

7.4 Antivirus Gratuiti vs. a Pagamento

Antivirus Gratuiti

- Vantaggi:

- Ideali per utenti con esigenze di base.

- Offrono protezione contro malware comuni.

- Limiti:

- Mancanza di funzionalità avanzate come la protezione contro ransomware o phishing.

- Possibile presenza di pubblicità o limitazioni nelle opzioni di supporto.

Antivirus a Pagamento

- Vantaggi:

- Protezione completa e funzioni avanzate.

- Accesso al supporto tecnico dedicato.

- Limiti:

- Richiede un investimento economico.

7.5 Consigli Pratici per una Scelta Consapevole

Ecco alcune linee guida per scegliere l’antivirus giusto:

- Definisci il tuo budget: Decidi quanto sei disposto a spendere per la protezione.

- Focalizzati sulle recensioni degli utenti: Oltre ai test tecnici, ascolta i feedback reali degli utenti.

- Valuta il supporto tecnico: In caso di problemi, un servizio di assistenza reattivo può fare la differenza.

- Controlla la politica sulla privacy: Assicurati che il fornitore non raccolga dati in modo invasivo.

7.6 Raccomandazioni per Scenari Specifici

Per Utenti Domestici

Scegli un antivirus facile da usare con protezione completa, ad esempio Norton, Bitdefender o Kaspersky.

Per Piccole e Medie Imprese

Opta per soluzioni con gestione centralizzata, come Avast Business o Sophos Endpoint Protection.

Per Grandi Organizzazioni

Investi in piattaforme di sicurezza scalabili con funzioni di analisi avanzata, come McAfee o Symantec Enterprise.

Per Utenti con Dispositivi Multipli

Scegli un antivirus con licenza multi-dispositivo, come ESET o Trend Micro.

Un Passo Verso la Sicurezza Consapevole

La scelta dell’antivirus giusto è un investimento cruciale per garantire la sicurezza informatica. Valutando attentamente le tue esigenze, confrontando le opzioni disponibili e tenendo conto delle recensioni indipendenti, potrai proteggere i tuoi dispositivi e i tuoi dati in modo efficace e senza compromessi.

8. Best Practice per Ottimizzare l’Uso di un Antivirus

Un antivirus, per quanto sofisticato, non può garantire una protezione totale se non viene utilizzato correttamente. L’efficacia di questa soluzione di sicurezza dipende non solo dalle sue caratteristiche tecniche, ma anche dalle abitudini dell’utente e dalle strategie implementate per massimizzarne l’efficacia. Ecco alcune best practice da adottare per ottimizzare l’uso del tuo antivirus.

8.1 Mantenere l’Antivirus Sempre Aggiornato

Gli aggiornamenti regolari sono fondamentali per garantire che il tuo antivirus sia in grado di fronteggiare le minacce più recenti.

- Perché è importante:

I cybercriminali sviluppano continuamente nuovi malware, rendendo indispensabile un database delle firme costantemente aggiornato.

- Cosa fare:

- Attiva gli aggiornamenti automatici del software.

- Controlla periodicamente se sono disponibili patch o aggiornamenti importanti.

8.2 Eseguire Scansioni Regolari

Sebbene molti antivirus includano protezione in tempo reale, è importante eseguire scansioni manuali del sistema per garantire una sicurezza completa.

- Quando farlo:

- Una volta a settimana per una scansione completa del sistema.

- Scansioni rapide giornaliere per controllare i file di uso recente.

- Suggerimenti pratici:

- Pianifica le scansioni in momenti di inattività per ridurre l’impatto sulle prestazioni.

8.3 Configurare le Impostazioni Avanzate

Molti utenti si limitano alle impostazioni predefinite dell’antivirus, ma una configurazione personalizzata può migliorare significativamente la sicurezza.

- Opzioni utili:

- Protezione in tempo reale: Assicurati che sia attiva per monitorare costantemente il sistema.

- Blocco del phishing: Abilita questa funzione per evitare truffe online.

- Sandboxing: Attiva l’esecuzione in ambienti isolati per i file sospetti.

- Per utenti avanzati: Personalizza le regole del firewall, se incluse nell’antivirus, per bloccare connessioni non autorizzate.

8.4 Integrare l’Antivirus con altre Misure di Sicurezza

Un antivirus da solo non è sufficiente per proteggere completamente il sistema. Deve essere combinato con altre misure di sicurezza per una protezione ottimale.

- Cosa fare:

- Mantieni il sistema operativo e i software aggiornati.

- Utilizza password forti e univoche, possibilmente gestite con un password manager.

- Configura l’autenticazione a due fattori (2FA) per account critici.

- Esegui backup regolari dei dati importanti.

8.5 Attenzione ai Falsi Positivi

Gli antivirus possono occasionalmente segnalare file o programmi legittimi come potenziali minacce.

- Cosa fare:

- Controlla con attenzione le notifiche dell’antivirus prima di eliminare un file.

- Usa l’opzione per inviare file sospetti ai laboratori del fornitore dell’antivirus per un’analisi approfondita.

8.6 Evitare Comportamenti a Rischio

Il comportamento dell’utente è una componente cruciale della sicurezza informatica. Anche il miglior antivirus può essere inefficace se l’utente ignora le basi della prudenza online.

- Consigli pratici:

- Evita di scaricare software da fonti non ufficiali.

- Non cliccare su link sospetti o provenienti da email non richieste.

- Diffida di offerte troppo allettanti su siti poco affidabili.

8.7 Monitorare le Prestazioni del Sistema

Se noti rallentamenti significativi o comportamenti anomali, potrebbe esserci un conflitto tra l’antivirus e altri software.

- Come intervenire:

- Controlla se ci sono più antivirus installati: in tal caso, disinstalla le soluzioni ridondanti.

- Ottimizza le impostazioni di scansione per ridurre l’impatto sulle prestazioni.

- Rivolgiti al supporto tecnico dell’antivirus in caso di problemi persistenti.

8.8 Formazione e Consapevolezza

Un antivirus può essere efficace solo se l’utente è informato e consapevole delle minacce.

- Cosa fare:

- Informati sulle nuove minacce informatiche e sui metodi di attacco emergenti.

- Partecipa a corsi di formazione sulla sicurezza informatica, se disponibili.

- Condividi le tue conoscenze con familiari e colleghi per creare una rete di utenti più sicura.

Un Approccio Proattivo per la Sicurezza

Ottimizzare l’uso di un antivirus richiede un approccio proattivo e una costante attenzione. Adottando queste best practice, non solo potrai sfruttare al massimo il tuo software di sicurezza, ma contribuirai anche a ridurre significativamente il rischio di infezioni e attacchi informatici. Un antivirus ben configurato e utilizzato correttamente è una delle migliori difese contro le minacce online.

9. Il Futuro degli Antivirus: Evoluzione e Tendenze Tecnologiche

Il panorama della sicurezza informatica è in continua evoluzione. I cybercriminali affinano costantemente le loro tecniche, costringendo i fornitori di antivirus a innovare per restare al passo. Ma quali sono le tendenze e le tecnologie emergenti che plasmeranno il futuro degli antivirus? In questo capitolo, esploreremo le direzioni principali verso cui si stanno muovendo queste soluzioni di sicurezza.

9.1 L’Impatto dell’Intelligenza Artificiale (IA) e del Machine Learning

L’intelligenza artificiale è già una componente chiave degli antivirus moderni, ma il suo ruolo è destinato a crescere ulteriormente.

Rilevamento Proattivo delle Minacce

Gli algoritmi di machine learning consentono agli antivirus di analizzare grandi quantità di dati e identificare schemi sospetti, anche in assenza di firme conosciute.

- Vantaggi:

- Maggiore capacità di rilevare malware sconosciuti e varianti di attacchi zero-day.

- Riduzione dei falsi positivi grazie all’analisi avanzata del contesto.

Automazione delle Risposte alle Minacce

L’IA consente di automatizzare le azioni di mitigazione e di contenimento delle minacce, riducendo i tempi di risposta.

- Esempio: Un antivirus basato su IA può isolare automaticamente un dispositivo infetto da una rete aziendale.

9.2 Integrazione con la Cyber Threat Intelligence (CTI)

Gli antivirus del futuro saranno sempre più collegati a reti globali di Cyber Threat Intelligence.

Cos’è la CTI?

Si tratta di informazioni raccolte in tempo reale su nuove minacce e attacchi, condivise tra organizzazioni e fornitori di sicurezza.

Benefici per gli Antivirus:

- Rilevamento tempestivo di attacchi mirati e malware emergenti.

- Aggiornamenti immediati delle firme e dei modelli di comportamento.

9.3 Protezione Olistica e Multi-Strato

Le soluzioni antivirus stanno diventando parte di ecosistemi di sicurezza più ampi, offrendo una protezione che va oltre il rilevamento del malware.

Approccio Zero Trust

L’adozione del modello Zero Trust, che parte dal presupposto che nessun accesso sia intrinsecamente sicuro, influenzerà il design degli antivirus:

- Caratteristiche principali: Monitoraggio continuo, autenticazione costante e isolamento delle applicazioni sospette.

Protezione dell’IoT (Internet of Things)

Con la diffusione di dispositivi IoT, gli antivirus si stanno adattando per proteggere anche questi dispositivi, che spesso rappresentano punti deboli nelle reti.

9.4 Antivirus Cloud-Native

Sempre più antivirus stanno spostando le loro operazioni nel cloud, sfruttandone la scalabilità e la potenza di calcolo.

Vantaggi del Cloud-Native:

- Aggiornamenti e analisi in tempo reale senza richiedere risorse locali.

- Minore impatto sulle prestazioni del dispositivo.

- Maggiore capacità di analizzare grandi quantità di dati globali.

9.5 Focus su Privacy e Protezione dei Dati

La crescente consapevolezza degli utenti sulla privacy sta influenzando anche lo sviluppo degli antivirus.

Caratteristiche Future:

- Maggiore trasparenza sull’uso e la raccolta dei dati da parte dei fornitori.

- Funzioni di protezione avanzata contro spyware e software invasivi.

- Strumenti per la gestione della privacy online, come il blocco dei tracker e la protezione contro il fingerprinting del browser.

9.6 Minacce Emergenti e Nuove Sfide

Il futuro degli antivirus sarà anche modellato dalle nuove minacce che si stanno affacciando all’orizzonte.

Malware basato su IA

I cybercriminali stanno già sperimentando l’uso dell’intelligenza artificiale per creare malware più sofisticati e adattivi.

- Risposta degli Antivirus: Soluzioni più avanzate per contrastare malware “intelligenti”.

Attacchi a Sistemi Industriali e Critici

Con l’aumento degli attacchi alle infrastrutture critiche, come centrali energetiche e ospedali, gli antivirus si stanno evolvendo per proteggere ambienti industriali e sistemi SCADA.

Aumento degli Attacchi Fileless

I malware fileless non lasciano tracce sotto forma di file, operando direttamente in memoria o sfruttando software legittimi.

- Risposta degli Antivirus: Monitoraggio più efficace delle attività di sistema e analisi comportamentale avanzata.

9.7 Sviluppo di Soluzioni Personalizzate

Gli antivirus del futuro saranno sempre più personalizzabili per soddisfare le esigenze specifiche degli utenti.

Protezione Su Misura

- Soluzioni scalabili per privati, piccole imprese e grandi organizzazioni.

- Possibilità di integrare moduli aggiuntivi in base alle minacce più rilevanti per il contesto dell’utente.

Conclusione: Un Futuro in Evoluzione

Gli antivirus si stanno trasformando da semplici strumenti di rilevamento del malware a soluzioni di sicurezza complete e adattive. L’innovazione tecnologica, guidata dall’intelligenza artificiale, dall’analisi cloud e dalla Cyber Threat Intelligence, sarà la chiave per affrontare le minacce future.

Mentre i cybercriminali continueranno a evolvere le loro tattiche, il settore della sicurezza informatica risponderà con soluzioni sempre più sofisticate, offrendo agli utenti la possibilità di proteggere i propri dati e dispositivi in un mondo digitale in rapida trasformazione.