Come bloccare WannaCry, il virus che chiede il riscatto del tuo PC

14 Maggio 2017Come bloccare Wannacry, il virus che sta rapendo i virus di mezzo mondo.

Grazie all’analisi fatta dal Centro Nazionale Anticrimine Informatico, del corpo della Polizia di Stato,

è stata stesa una procedura per bloccare il virus che sta facendo impazzire mezzo mondo.

Ecco il link alla guida dalla Polizia di Stato.

Come bloccare Wannacry

Leggendo la guida il virus sfrutta un baco di sistema per la condivisione di file e cartelle di Windows.

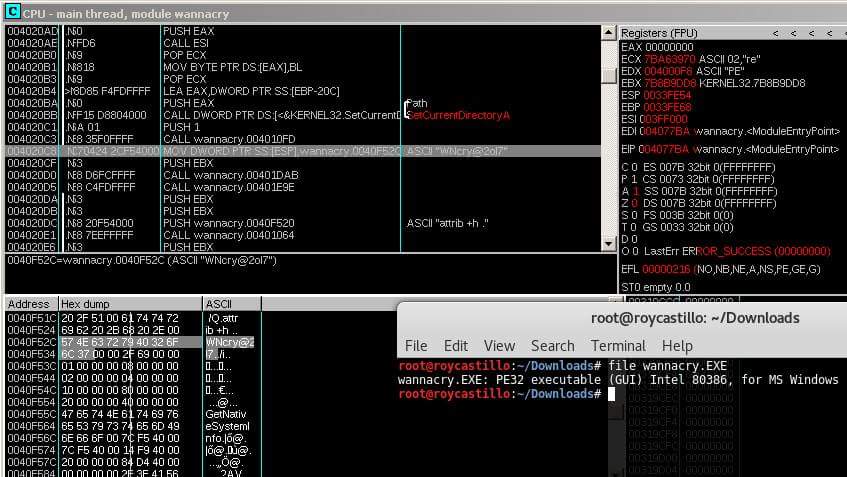

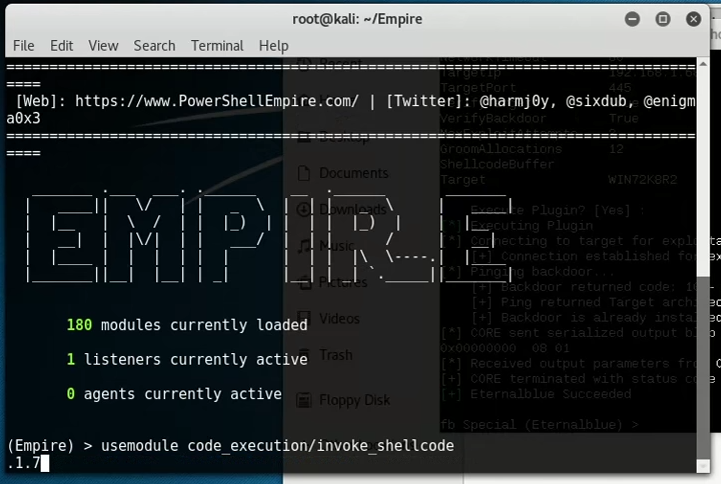

Il malware si installa infatti nella macchina “vittima” sfruttando il noto bug EternalBlue e deposita l’eseguibile mssecsvc.exe nella directory di sistema C:\windows.

Senza scendere troppo in tecnicismi da nerd, EternalBlue è un baco del protocollo di trasmissione e condivisione di file, stampanti e desktop,

questo baco permette l’esecuzione di qualsiasi comando da un pc collegato, che ovviamente sfrutta questo bug, senza che il proprietario se ne accorga.

Wannacry sfrutta quindi questo problema copiando un file di sistema, mssecsvc.exe (ancora lui???), sulla macchina vittima,

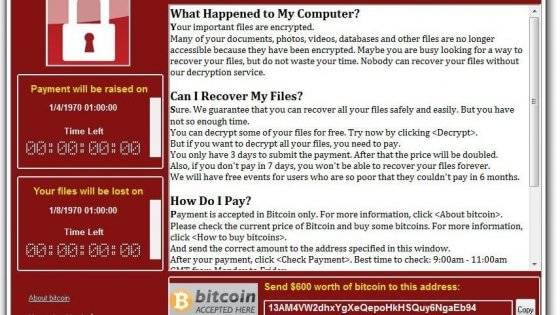

una volta lanciato si mette alla ricerca di altre potenziali vittime e intanto inizia a criptare il disco.

Il sistema per bloccare questo virus è quello di bloccare la trasmissione di dati su questo protocollo,

protocollo che si chiama Samba (c’è una storia sul nome, un giorno ve la racconterò) o in gergo SMB,

e la porta da bloccare è la 445. Se queste cose sembrano astruse fai finta di nulla e prosegui.

Come rendere più sicuro il proprio pc da Wannacry

Riporto di seguito le istruzioni per rendere sicuro il pc windows della polizia:

Lato client– eseguire l’aggiornamento della protezione per sistemi Microsoft Windows pubblicato con bollettino di sicurezza MS17-010 del 14 marzo 2017;– aggiornare software antivirus:– disabilitare dove possibile e ritenuto opportuno i seguenti servizi: Server Message Block (SMB) e Remote Desktop Protocol (RDP);– il ransomware si propaga anche tramite phishing pertanto non aprire link/allegati provenienti da email sospette;– il ransomware attacca sia share di rete che backup su cloud, quindi per chi non l’avesse ancora fatto aggiornare la copia del backup e tenere i dati sensibili isolati.

Una cosa che consiglio di fare, se non siete stati già infettati, di mettere in modalità solo lettura il file mssecsvc.exe,

così se qualcuno prova a sovrascriverlo non ci riuscirà tanto facilmente.

Per controllare se siete stati infettati guardate la data di modifica del file, se è molto più recente dell’ultimo aggiornamento che avete fatto,

allora…beh… l’avete capito da soli.

se avete dimestichezza allora cancellatelo e metteteci un file pulito, copiato da un pc sicuro, e mettetelo poi in sola lettura.